Попытка подтверждения банковских реквизитов Booking.com, с которой столкнулся известный исследователь компьютерного «железа» из Германии Игорь Валлосек, казалась бы обычным фактом, если бы не два обстоятельства. Во-первых, мошенники каким-то образом знали данные внутреннего бронирования на Booking.com, от даты поездки и адреса до цены. Во-вторых, злоумышленники обратились к нему извещением на самой платформе, от имени отеля.

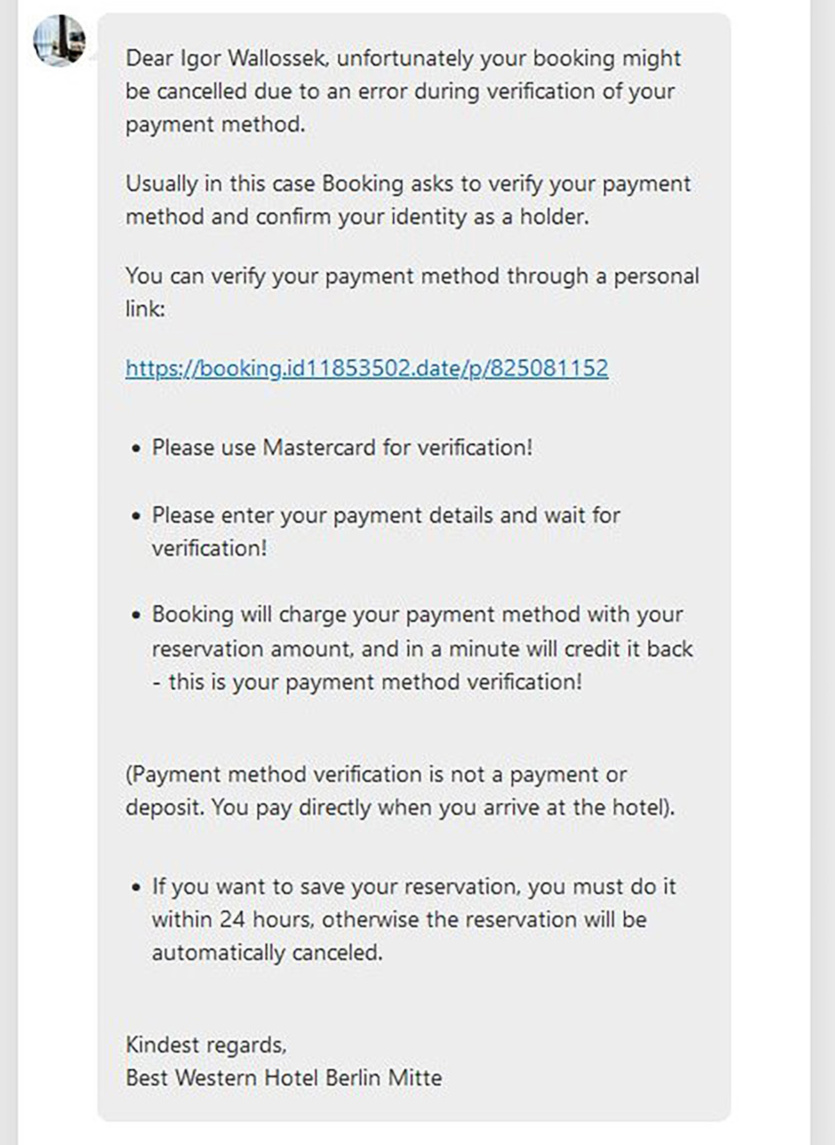

Игорь осуществил бронирование на Booking.com, которое было подтверждено, а через неделю в приложении и на вебсайте компании получил очевидное фишинговое сообщение с просьбой «верифицировать» банковские реквизиты по ссылке. Да, сообщение пришло не по электронной почте, не в мессенджере, а непосредственно на платформе Booking.com, оно также отображается в истории обмена сообщениями с гостиницей.

Исследователь сначала позвонил в гостиницу и спросил, почему нужно еще раз подтвердить кредитную карту. Ему ответили, что он уже второй с таким вопросом за последние 10 минут. Сотрудница гостиницы тоже была растеряна и не смогла дать рекомендации по дальнейшим действиям.

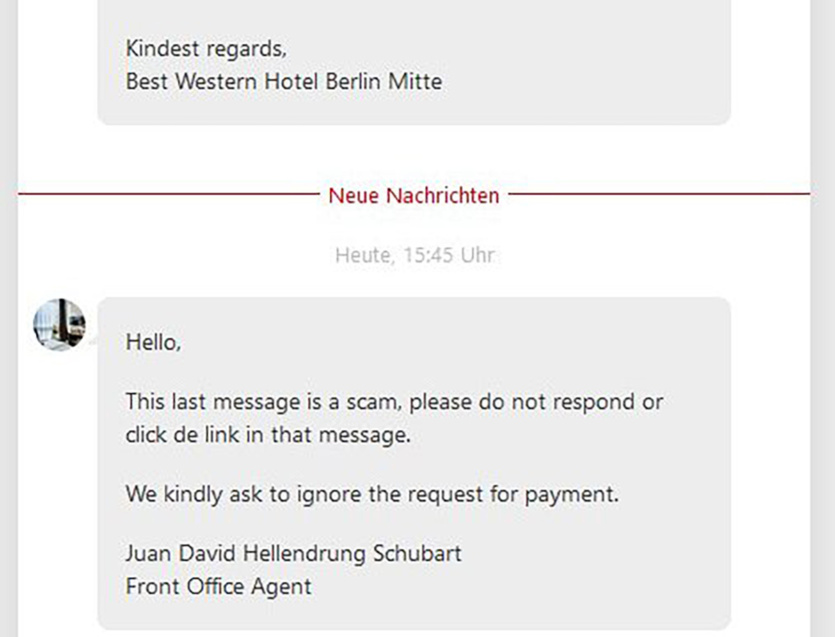

Затем Игорь Валлосек пытался связаться по телефону с Booking.com, но вообще не нашел немецкой горячей линии поддержки – только чат-боты и контактные формы. Письма тоже ни к чему не привели. Через час ему ответили с того же аккаунта, где он получил подозрительную ссылку – прямо после сообщения:

«Последнее сообщение – это скам, пожалуйста, не отвечайте и не нажимайте на ссылку в сообщении. Мы любезно просим игнорировать запрос об оплате».

В ожидании этого ответа Игорь изучил фишинговое сообщение. Ссылка, отправленная с платформы Booking.com, вела на страницу, домен которой был зарегистрирован из Гибралтара в GoDaddy. Он в письменном виде оповестил об инциденте Booking.com, гостиницу, а также GoDaddy – последняя отреагировала и выключила страницу. Ситуация вызвала следующие размышления и вопросы:

- «Как мошенник получает данные моего внутреннего бронирования на Booking.com, то есть от даты поездки и адреса до цены? Маловероятно, но точно не исключено, что было проникновение только в ИТ-инфраструктуру [отеля] Best Western. Только кто столько будет работать [чтобы проникнуть] только в одну гостиницу или сеть? Кроме того, эта страница указывала правильную цену от Booking.com на момент отправки, но не мою индивидуальную сниженную сумму. Поэтому я считаю портал бронирования прямым отправителем.

- Как вообще возможно, чтобы мошенник мог посылать сообщения непосредственно клиентам через платформу от имени отеля? Вероятно, существует дыра в безопасности, по крайней мере, такая же большая и глубокая, как Боденское озеро. Любой, кто читает это с помощью приложения, как считает нужным Booking.com, также не увидит никаких других URL-адресов и, к сожалению, слепо будет доверять отправителю. Что, должно быть, и входило в намерение».

По крайней мере, данные кредитной карты не были украдены с Booking.com, иначе фишинг был бы не нужен. Однако безопасность других данных на портале и способы компании общаться с клиентами вызывают множество вопросов.

«Укрпошта» предупреждает о массовой фишинговой атаке — письма о переадресации посылок рекомендуют игнорировать

Источник: Igor’s LAB